Wie funktioniert die Schwachstelle?

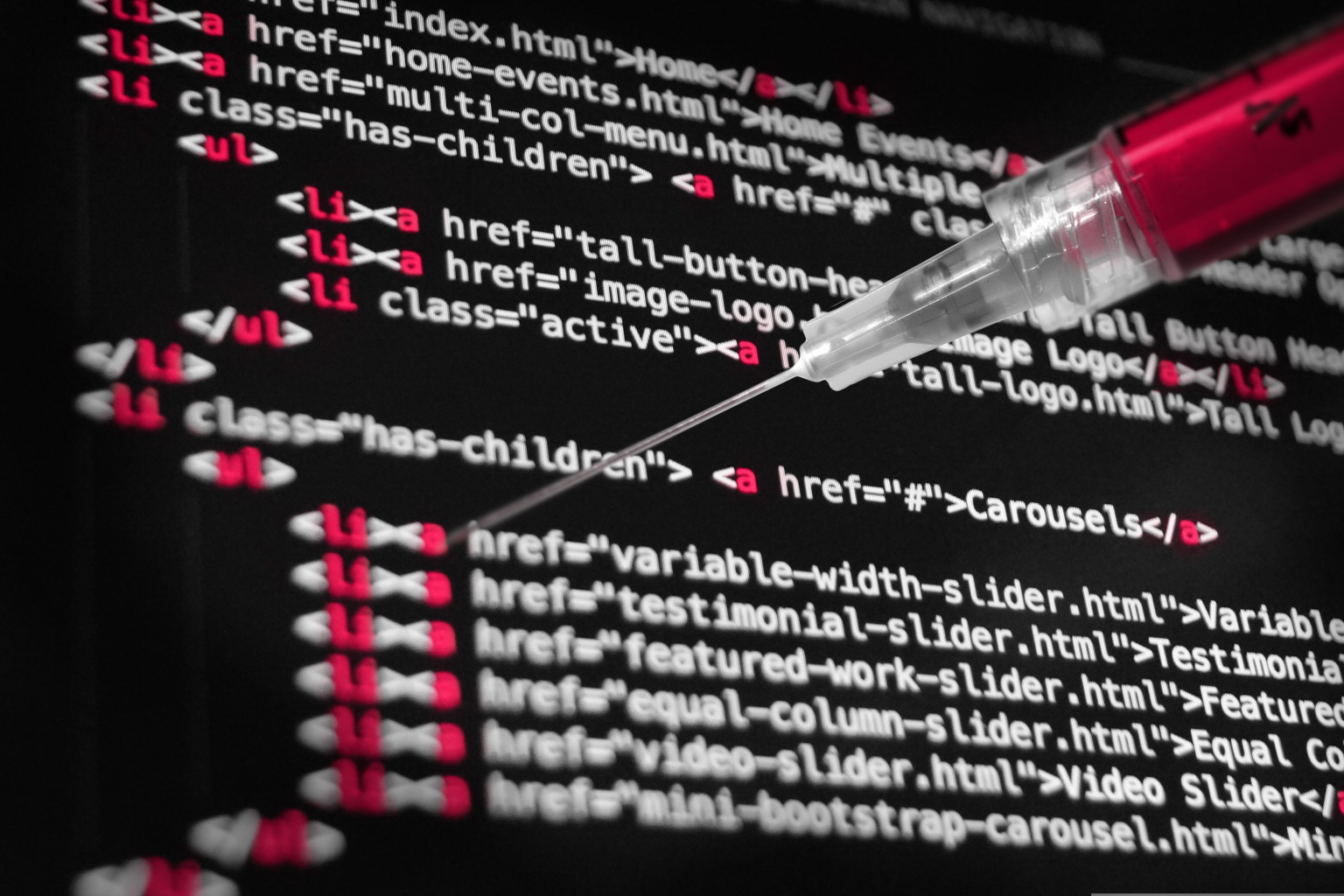

Um diese Schwachstelle nutzen zu können muss die betroffene Office-Version 2007 Edition oder jünger sein. Weitere Voraussetzungen sind nicht nötig, um den Exploit nutzen zu können. Der Exploit bedient sich an einer Schwachstelle des Rich-Text-Formats (RTF) innerhalb der wwlib-Bibliothek. Um den Exploit starten zu können muss nur Python-Code innerhalb der RTF-Datei versteckt werden. Die Datei auf das Endgerät des Nutzers zu bekommen ist mit keinem großen technischen Aufwand verbunden. Darunter fallen unter anderem eine Phishing-Attacke oder andere Social-Engineering Attacken. Eine technischere Erläuterung des Exploits können sie hier finden, diese wurde vom Finder des Exploits, Joshua J. „jduck“ Drake zusammengestellt.

Umgang mit der Schwachstelle

Auch wenn die Schwachstelle in einem Februar-Update geschlossen wurde, sind einige Systeme nicht auf der aktuellen Softwareversion oder haben einen Workaround für die Schwachstelle eingeführt, welcher meist keine 100prozentige Sicherheit gewährleisten kann. So ist die Behebung dieser Schwachstelle ganz einfach mit einem Update behebbar.

Wer nutzt die Schwachstelle aus?

Laut Microsoft soll die Schwachstelle „weniger wahrscheinlich“ ausgenutzt werden auch wird der aktuelle Proof-of-Concept nicht in der Schwachstellenbeschreibung von Microsoft erwähnt. Es ist jedoch zu bezweifeln das diese Schwachstelle seltener oder gar nicht ausgenutzt wird, wie im oberen erwähnt ist kein großer technischer Aufwand nötig, um diesen Exploit auszunutzen. So sind veraltete Systeme weiterhin betroffen, des Weiteren werden Hacker versuchen die behobene Schwachstelle wieder aufleben zu lassen und den Exploit zu verbessern.

Fazit

Exploits sollten immer schnellstmöglich geschlossen bzw. geupdatet werden. So wird Hacker keine Möglichkeit geboten diese auszunutzen. Auch wenn Workarounds genutzt wurden, um Exploits zu beheben ist es immer ratsam nach einem Sicherheitsupdate des Herstellers der betroffenen Software dieses einzuspielen, um maximale Sicherheit garantieren zu können.