it-sa 2012: FireMon identifiziert und schließt Sicherheitslücken

Fachvortrag: Mit Firewall-Management und Risiko-Analyse Compliance-Anforderungen erfüllen

Fachvortrag: Mit Firewall-Management und Risiko-Analyse Compliance-Anforderungen erfüllen

Netzwerksicherheit und Risikoanalyse für Service Provider und Großunternehmen

COMPUTERBILD-Ratgeber: Sichere Smartphone- und Tablet-Nutzung im Ausland / Schutz vor Hackern und Datendieben

Sicher im Internet mit Passwortmanagern

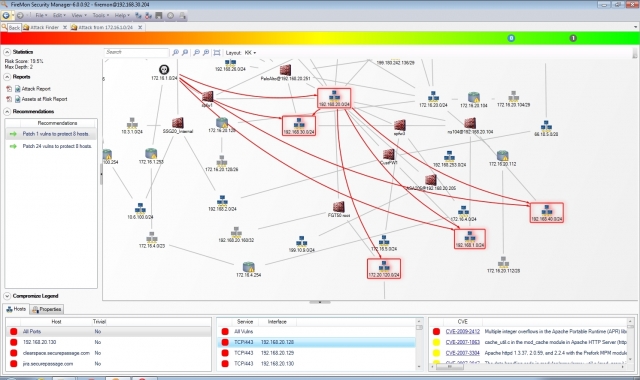

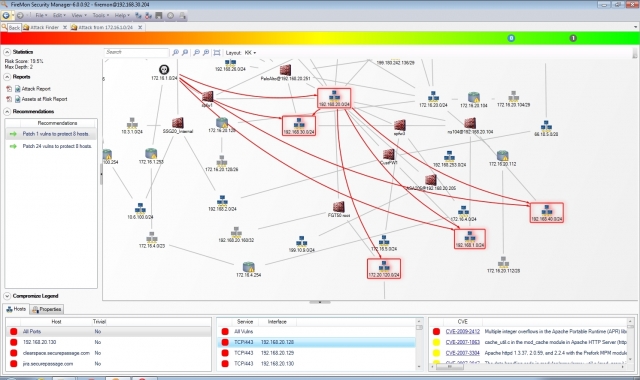

FireMon Security Manager 6.0 bietet einzige voll integrierte Netzwerksicherheitslösung zu Risikoanalyse-, Policy und Konfigurationsmanagement

Neue Lösung stoppt Malware, dieüber Collaboration-Tools wie Webmail, Online-Filetransfer oder mobile Speicher eingeschleppt wurde

95 Prozent der Unternehmen sind kompromittiert / Kommerzialisierung nimmt weiter zu

Neue Angriffsszenarien und effektive Abwehrmaßnahmen – mobil, sicher&produktiv

Dietzenbach, 17. Januar 2012 – Controlware, renommierter deutscher Systemintegrator und IT-Dienstleister, veranstaltet im ersten Quartal 2012 die Roadshow "IT-Security 2012+: Neue Angriffsszenarien und effektive Abwehrmaßnahmen". Die Veranstaltungen rund um die Abwehr von Advanced Persistent Threats sind kostenfrei und richten sich an Entscheider und IT-Verantwortliche der Unternehmen.

Die Cyber-Kriminalität hat sich verändert: Hacker agieren heute zunehmend profession

Security-Forum von SECUDE: Vorträge von IT-Sicherheitsspezialisten aus Unternehmen und Behörden sowie Austausch und Networking