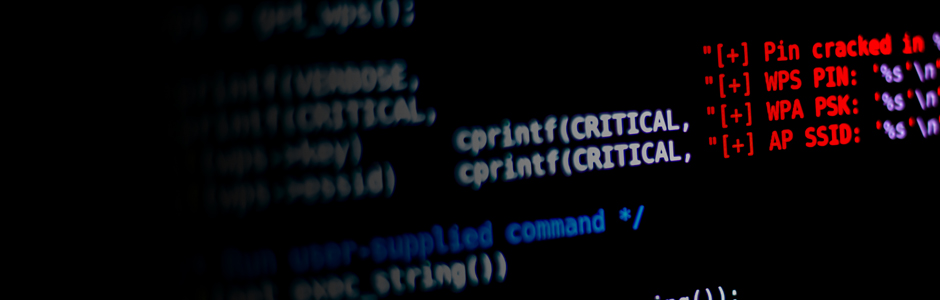

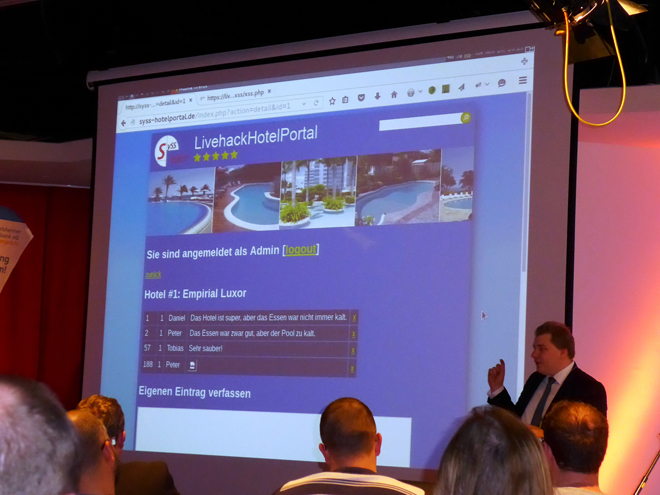

Kostenfreies Live Hacking Webinar für mittelständische Unternehmer und IT-Leiter

IT birgt unzählige Gefahren?Sicherheitsexperte Jens Regel zeigt, wie sich kleine und mittelständische Unternehmen schützen können.

IT birgt unzählige Gefahren?Sicherheitsexperte Jens Regel zeigt, wie sich kleine und mittelständische Unternehmen schützen können.

Geheimdienste, Hacker, Spanner, Online-Betrüger: Die Weltneuheit Camera Guard stellt die Privatsphäre am Arbeitsplatz oder im Kinderzimmer wieder her und blockiert gezielt die Webkamera& das Mikrofon etwa vom iMac oder MacBook Pro.

Obwohl inzwischen weitgehend bekannt ist, dass Webapplikationen ein beliebtes Einfallstor für Hacker sind, halten sich selbst unter erfahrenen Administratoren hartnäckig einige Fehleinschätzungen. Airlock (https://www.airlock.com/de/home/)gibt Tipps, in welchen Bereichen ein Umdenken zu Gunsten der Sicherheit dringend nötig ist.

Annahme 1: Über unsere Webanwendungen erhält man keinen Zugang zu unseren Systemen.

Gerade Webapplikationen bieten Hackern vielfä

IT-Administratoren müssen Software und Betriebssysteme auch in der Ferienzeit aktuell halten, damit Hacker keine Sicherheitslücken ausnutzen können

Rufschädigung, Produktionsstillstand, Insolvenz, Vertrauensverlust, finanzieller Schaden, dies alles können Auswirkungen eines Hackerangriffs sein. Der Faktor "Mensch" wird dabei unterschätzt.

Management der IT-Sicherheit und der Business Continuity

Mit dem Daten- und Link-Checker Bilder, Videos oder Hyperlinks kontinuierlich und in Echtzeit auf Malware prüfen.

Eine gerade veröffentlichte europaweite Umfrage zur Haltung von Führungskräften und Vorstandsmitgliedern zum Thema Cyber-Sicherheit hat ein erschreckendes Unwissen bis hin zur grob fahrlässigen Ignoranz aufgedeckt. Die Gründe für diese Haltung liegen in den oft hochgradig komplizierten Sicherheitsrichtlinien sowie in einem absoluten Unverständnis für die Bedrohungssituation begründet.

Das Bewusstsein für Cyber-Sicherheit ist in Europas Unternehm

Rüsselsheimer Volksbank gibt Tipps und Hilfestellungen

Pflicht zum korrekten Umgang mit vertraulichen Informationen