Einheitliche und KI-gesteuerte Identitätssicherheitsplattform

BeyondTrust Pathfinder: Eine ganzheitliche Plattform für zentralisierte Identitätssicherheit

BeyondTrust Pathfinder: Eine ganzheitliche Plattform für zentralisierte Identitätssicherheit

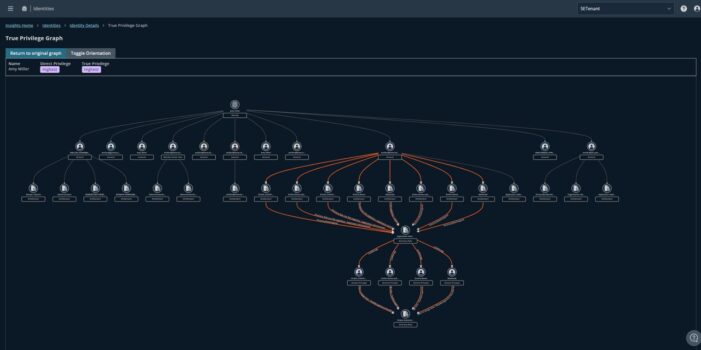

Revolutionäre Technologie erweitert Fähigkeiten von Identity Security und deckt unerkannte"Paths to Privilege" auf, die Angreifer ausnutzen.

Hohe Positionierung im Gartner Magic Quadrant basiert auf"Umsetzungsfähigkeit" und"Vollständigkeit der Vision".

IT-Compliance: Finanzsektorweite Regulierung und Implementierung von IT-Prozessen und digitalen Sicherheitssystemen

Keeper bietet eine einheitliche Zero-Trust- und Zero-Knowledge-Cybersicherheitsplattform zur Abwehr von Ransomware und anderen Cyberangriffen.

Die Ergänzung durch Identity Governance and Administration (IGA) verbessert die Richtlinienverwaltung, kontextbezogene Autorisierung und Zugriffskontrollen, um das Risiko zu verbessern und die Sicherheitslage zu stärken

Obwohl die Authentifizierung mittels Passwörter unter Sicherheitsaspekten seit langem in Kritik steht, sind Unternehmen noch Jahre von einer passwortlosen Realität entfernt. Das zeigt eine neue Studie von Delinea, dem Spezialisten für Lösungen, die Privileged-Access-Management nahtlos erweitern. 68 Prozent der befragten IT-Entscheider gab demnach an, dass Passwörter in ihren Unternehmen noch lange nicht "tot" sind. Mehr als die Hälfte von ihnen ist üb

Erste von mehreren geplanten Lösungen mit KI-Innovationen für intelligentes und dynamisches PAM auf der Delinea-Plattform

Delinea, der Spezialist für Privileged-Access-Management-Lösungen (PAM) für nahtlose Sicherheit, erweitert seine Server Suite um zusätzliche Funktionen und erhöht auf diese Weise die Privilegiensicherheit von Servern, die mit Active Directory verbunden sind. So unterstützt die bewährte Lösung ab sofort zusätzliche Versionen der wichtigsten Linux-Distributionen ebenso wie Smart Cards für neue Linux-Distributionen und stärkt zudem die Active D

Höchstbewertung für Sicherheit, Funktionalität, Benutzerfreundlichkeit, Innovation, Marktpositionierung und Bereitstellung